AWSは、AWS Organizationsのメンバーアカウントのルートアクセスをセキュリティチームが集中管理できるようにする、AWS Identity and Access Management (IAM)の新しい機能を発表しました。この機能により、長期的なルート認証情報を排除し、短期間のセッションを介して特権タスクを実行し、ルートアクセスを集中管理することで、セキュリティのベストプラクティスに沿うことができます。

大規模なルートユーザー認証情報の管理は、多くの組織にとって長年の課題でした。AWS環境が成長するにつれて、これらの認証情報を管理する手動のアプローチは煩雑になり、エラーが発生しやすくなりました。たとえば、数百または数千のメンバーアカウントを運用する大企業は、すべてのアカウントでルートアクセスを一貫して保護するのに苦労していました。手動による介入は、運用上のオーバーヘッドを追加するだけでなく、アカウントのプロビジョニングに遅れを生じさせ、完全な自動化を妨げ、セキュリティリスクを高めていました。

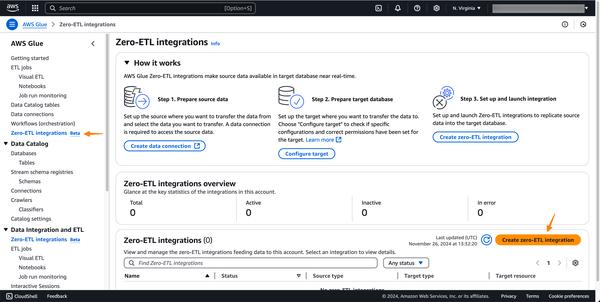

この新機能により、セキュリティチームはAWS Organizationsのすべてのアカウントで特権ルート認証情報を一元的に管理および保護できるようになりました。ルート認証情報管理により、長期的なルート認証情報を削除し、認証情報の回復を防ぎ、デフォルトで安全なアカウントをプロビジョニングし、コンプライアンスを維持することができます。さらに、ルートセッションは、メンバーアカウントへのタスクスコープの短期ルートアクセスを提供し、長期的なルート認証情報の必要性を排除します。

この機能が問題をどのように解決するかの興味深い例として、セキュリティチームがAmazon S3バケットポリシーまたはAmazon SQSリソースポリシーを、長期的なルート認証情報を必要とせずにロック解除できることが挙げられます。この機能は、長期的なルートアクセスの維持に代わる安全な代替手段を提供し、潜在的なセキュリティリスクを軽減します。

要するに、この新機能により、組織はルートアクセスをより安全、効率的、かつコンプライアンスに準拠した方法で管理できます。長期的なルート認証情報を排除し、短期間のセッションを介して特権タスクを実行し、ルートアクセスを集中管理することで、組織はセキュリティ体制を改善し、運用を簡素化できます。